《关键信息基础设施安全保护条例》是根据《中华人民共和国网络安全法》制定的法规条例,经2021年4月27日国务院第133次常务会议通过,于2021年7月30日公布,自2021年9月1日起施行。

关键信息基础设施主要包括公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的网络设施和信息系统。

随后,国家标准委颁布了《信息安全技术关键信息基础设施安全保护要求》(GB/T 39204-2022)国家标准,规定了关键基础设施运营者在分析识别、安全防护、检测评估、监测预警、主动防御、事件处置等方面的安全要求,适用于关键信息基础设施的规划设计、开发建设、运行维护、退出废弃等阶段。该标准将自2023年5月1日开始实施。

关键信息基础设施安全保护条例和标准

该标准中提到了主动防御的要求。被动防御是通过面向已知特征的威胁,基于特征库精确匹配来发现可疑行为,将目标程序与特征库进行逐一比对,实现对异常行为进行监控和阻断,这些特征库是建立在已经发生的基础之上,这就很好的解释了为什么被动防御是一种“事后”的行为。典型技术有防火墙、入侵检测等。但是对于未知的攻击如0day,依赖于特征库匹配的防御是无法有效应对的,为了应对这种不对等的格局,主动防御技术出现了,典型技术有沙箱、蜜罐、拟态防御等。

安恒信息迷网欺骗诱捕防御系统(以下简称“安恒信息迷网系统”)是安恒信息根据多年在安全领域的攻防经验,基于蜜罐、蜜饵等欺骗技术,打造的一款实战化欺骗诱捕、主动防御产品。迷网践行“欺骗防御体系构建”理念,利用自身技术特性,联动Ailpha、态势感知、情报中心、EDR、APT、下一代防火墙、AXDR和SOAR等产品共同构建“主被动一体”的欺骗防御体系,让安全运营更有成效。

丰富的情报干扰手段

安恒信息迷网系统具备蜜罐、蜜饵、流量重定向、影子服务、流量黑洞、预置漏洞等手法,构建欺骗诱捕网络,多方位吸引攻击、干扰攻击情报收集。

传统蜜罐+流量检测的精准感知能力

基于驱动级监控技术捕获攻击交互行为、投放文件,同时结合APT检测引擎进行攻击行为的精细化分析,提供精准感知能力。

强大的主动获情能力

主动溯源支持通过Web、MySQL、Git等溯源手段获取攻击者账号、手机号信息。主动反制支持Windows、Linux平台可执行程序反控攻击者主机。

东西向接口联动

提供丰富的东西向接口,支持与其他防御产品进行正向赋能及反向赋能,形成与多种安全产品的深度联动,构建主动防御体系。

完善的自身安全防护技术

使用反虚拟化检测、自动降权、数据过滤、监控进程隐藏、通信加密、消息中转、回滚重置、东西向隔离等八大技术保护系统自身安全。

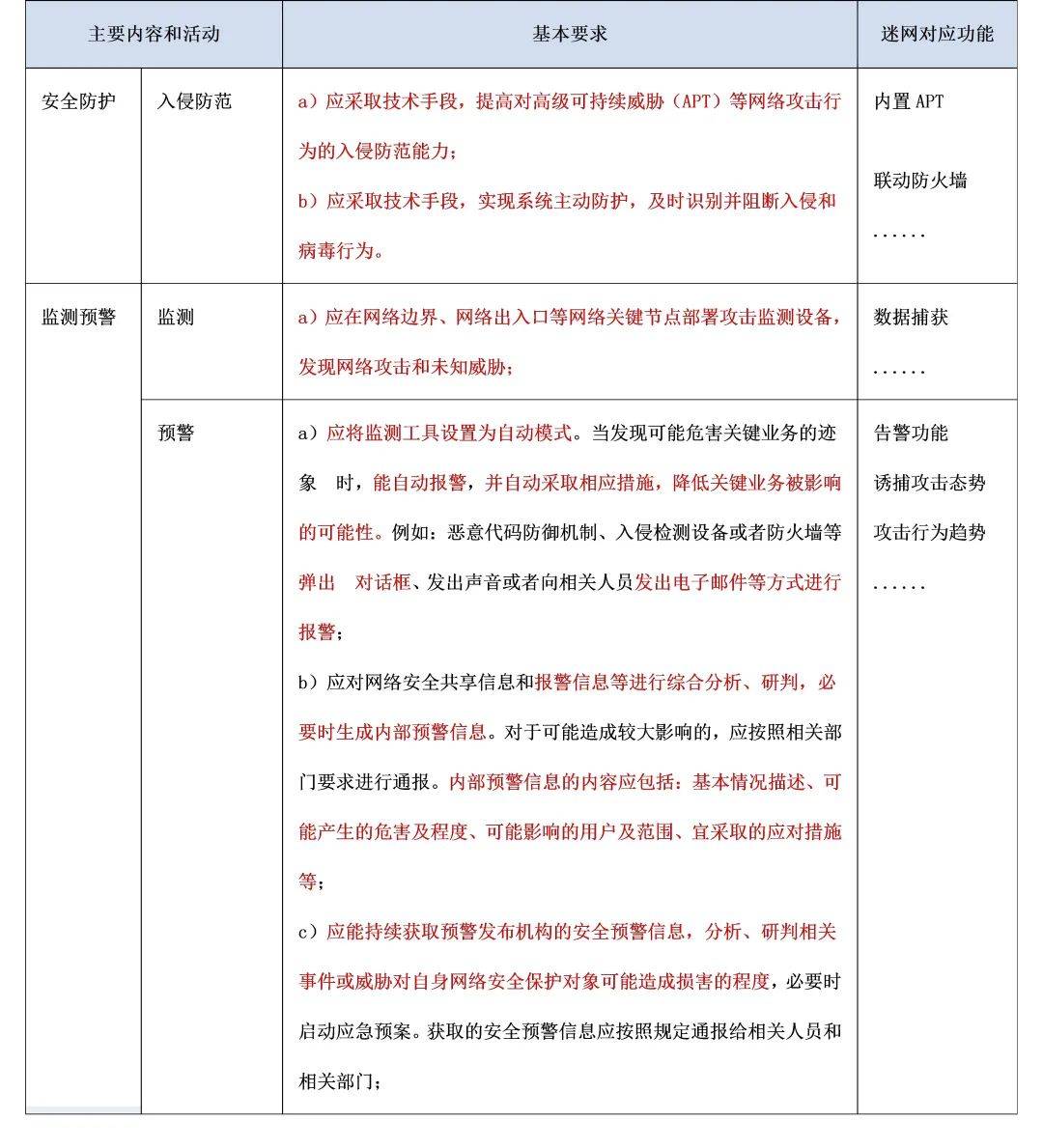

本次颁布的《信息安全技术关键信息基础设施安全保护要求》国家标准里,安恒信息迷网的能力覆盖范围如下表中红色部分所示:

关基标准中迷网覆盖范围总结

安恒信息迷网系统可以涵盖该标准中主动防御部分的所有要求,可为用户通过测评提供强有力的支撑。不仅如此,它出色的主动防御功能曾在多次攻防演练实战中发挥过重大的作用,例如某央企集团遭受到的水坑攻击事件:

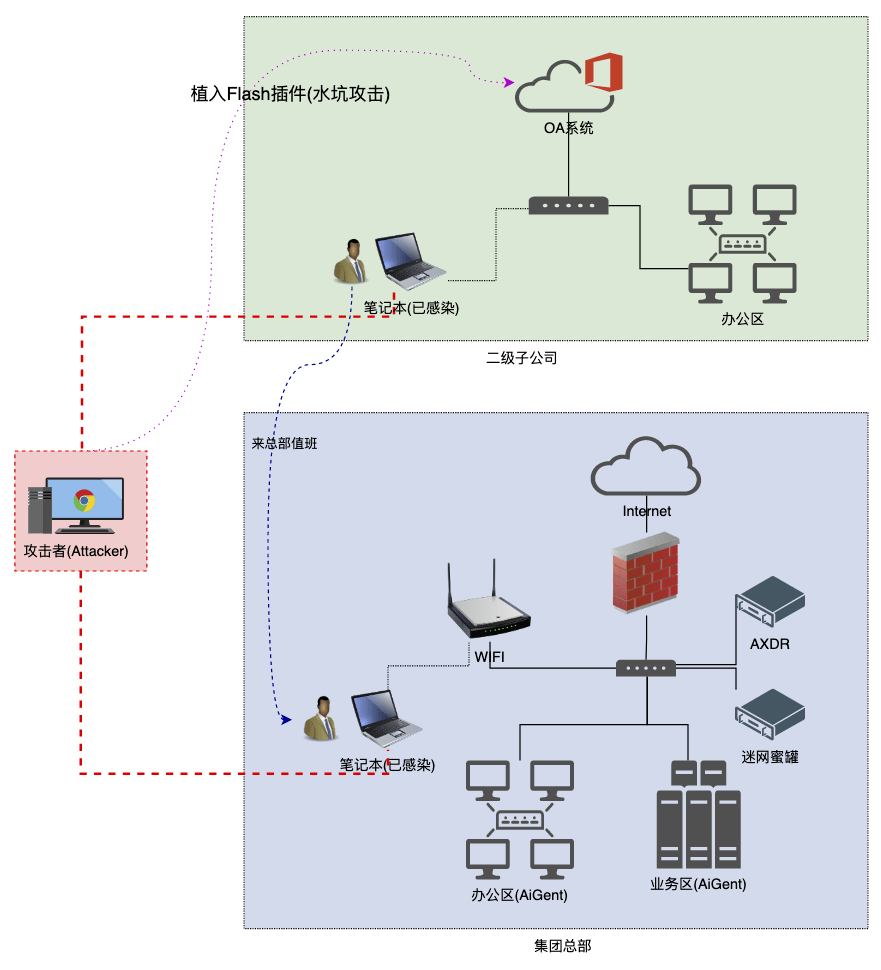

某央企集团水坑攻击事件

本次攻击事件的起因是,子公司OA系统被植入恶意Flash插件(水坑攻击),所有访问OA的人必须下载安装该插件才能使用,导致相关人员在当地网络时已被植入水坑攻击程序。而子公司因攻防演练需要轮流到总部来值班,当接入总部网络时,攻击程序对集团网络进行横向扫描渗透。安恒信息迷网系统第一时间捕捉到了该攻击行为,通过与AXDR的及时联动,使事件从发生、发现、研判到隔离处置仅仅用了8分钟便完成,经过评估,本次攻击未对集团资产产生横向扩散影响,受到了客户的好评。

目前,迷网成功案例已覆盖公安、政府、金融、运营商、大数据局、能源、教育、军队、医疗等多个行业。安恒信息迷网系统将继续深耕网络安全领域,不忘初心、砥砺前行,发挥更大的作用。

免责声明:市场有风险,选择需谨慎!此文仅供参考,不作买卖依据。